Una serie de pérdidas ocurridas en las últimas semanas hicieron saltar las alarmas de varios especialistas en seguridad y criptografía. Las pistas que los investigadores han estado siguiendo desde finales del año pasado sugieren que los piratas informáticos, que el año pasado robaron bóvedas de contraseñas de LastPass, un servicio de gestión de claves que almacena su información en la nube, habrían descifrado la forma de saber el contenido robado.

En noviembre de 2022, LastPass reportado que su plataforma había sido comprometida por piratas informáticos, que Bóvedas incautadas que contienen contraseñas cifradas criptográficamente y en texto plano de más de 25 millones de usuarios. Desde entonces, algunas personas han comenzado a perder cantidades de dinero en criptomonedas, vinculadas a claves almacenadas en LastPass. Entre ellos se encuentra John Doe, quien en enero de este año demandando a LastPass por la pérdida de $53,000 en BTCsegún informó CriptoNoticias.

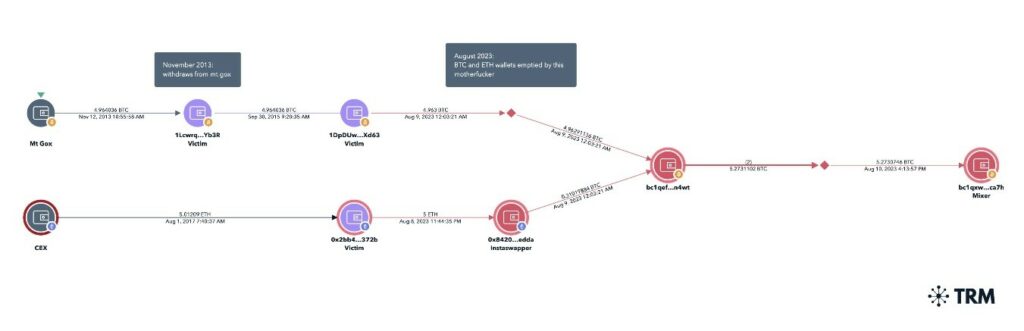

Poco se supo sobre el caso desde entonces, hasta que Taylor Monahan, fundador y director ejecutivo de MetaMask, comenzó a publicar información relacionada en línea que vinculaba el hackeo con una serie de robos que seguían sin explicación. Según Monahan, al menos 150 personas tendría sido víctimas de robos recientes de más de 1.200 BTC, que en conjunto representan pérdidas de más de USD 32 millones.

El 18 de abril, Monahan identificado un conjunto de robos perpetrados desde diciembre, de más de 5.000 ETH en tokens, NFT y monedas de 11 redes. Después, reveló nuevos hallazgos a través de una serie de publicaciones en la plataforma X el 28 de agosto.

En esa ocasión mencionó que más de 500 direcciones habían sido comprometidas, por un valor combinado de más de 25 millones de dólares. De acuerdo a sus nuevo Según los hallazgos, cada una de las víctimas habría perdido entre USD 400.000 y USD 4 millones (entre julio y agosto), cuyo promedio superó ampliamente al de los hurtos de diciembre a abril, de USD 50.000.

Cual llamado La atención de Monahan entonces es que los robos parecían estar dirigidos a personas que habían estado durante mucho tiempo en el ecosistema. “El perfil de la víctima sigue siendo el más sorprendente”, escribió Monahan.

Realmente todos son razonablemente seguros. También están profundamente integrados en este ecosistema, [incluidos] empleados de organizaciones criptográficas acreditadas, VC [capitalistas de riesgo]personas que crearon protocolos DeFi, implementaron contratos y ejecutaron nodos completos.

Taylor Monahan, fundador y director ejecutivo de MetaMask.

Tras analizar los hechos, Monahan encontró un hilo conductor en la serie de robos: LastPass. “También me siento seguro en este punto al decir que en la mayoría de estos casos, las claves comprometidas fueron robadas de LastPass”. seguro el director general y el investigador.

“La cantidad de víctimas que solo tenían almacenado en LastPass el grupo específico de semillas/claves que fueron drenadas es simplemente demasiado para ignorarlo”, añadió.

LastPass y puntos finales

de acuerdo a un reportaje de KrebsOnSecurity, varios investigadores estuvieron de acuerdo con el análisis de Monahan. Entre ellos, Nick Bax, director de análisis de Unciphered.

Hice mi propio análisis de sus datos y llegué a la misma conclusión que informó Taylor. El actor de amenazas movió fondos robados de múltiples víctimas a las mismas direcciones de blockchain, lo que hizo posible vincular fuertemente a esas víctimas.

Nick Bax, director de análisis de Unciphered.

De hecho, gracias a estas investigaciones independientes, basadas en los datos revelados por Monahan, se identificaron nuevas víctimas cuyos fondos fueron drenados e intercambiados en exchanges específicos. Además, logró identificar una dirección de destino, aunque todos se negaron a revelar esta información porque el atacante podría mover los fondos y dificultar el seguimiento de su actividad.

Como indica el informe, una de las víctimas identificadas, que perdió una cifra multimillonaria, se identificó como empleado de Chainalysis, una firma de análisis que colabora con agencias de seguridad del estado para rastrear e identificar a los ciberdelincuentes. Chainalysis confirmó este hecho, pero la víctima se negó a hacer comentarios.

Nuevamente, para los investigadores, el punto común entre estas personas y los múltiples robos es LastPass, ya que en todos los casos las víctimas utilizaron la plataforma para proteger sus contraseñas.

El equipo de LastPass no quiso comentar sobre los datos proporcionados por los investigadores, pero sí respondió a KrebOnSecurity: “El incidente del año pasado sigue siendo objeto de una investigación en curso por parte de las autoridades y también es objeto de un litigio pendiente. Desde el ataque del año pasado a LastPass, hemos permanecido en contacto con las autoridades y continuamos haciéndolo”.

Hemos compartido diversa información técnica, indicadores de compromiso (IOC) y tácticas, técnicas y procedimientos (TTP) de actores de amenazas con nuestros contactos policiales, así como con nuestros socios forenses y de inteligencia de amenazas internos y externos en un esfuerzo por intentar y Ayude a identificar a los responsables. Mientras tanto, animamos a los investigadores de seguridad a compartir cualquier información útil que crean que puedan tener con nuestro equipo de Inteligencia de amenazas comunicándose con seguridaddisclosure@lastpass.com.

LastPass, empresa de contraseñas claves en la nube.

Las malas medidas de seguridad de LastPass

En actualizaciones posteriores sobre el hack, LastPass reportado a sus usuarios que los atacantes tenían acceso a la información personal de los usuarios y a las bóvedas en línea, así como a información confidencial sobre el software LastPass. Específico, admitió que el ataque estaba dirigido a un ingeniero de DevOps que era una de las cuatro personas con acceso a la bóveda de la empresa.

Al respecto, Dan Goodin, editor senior de Ars Technica, reveló que el ataque se ejecutó a través de una vulnerabilidad conocida en la plataforma Plex, un servidor de contenidos audiovisuales para streaming. El atacante simplemente no había actualizado a versiones que integraran un parche para la vulnerabilidad, lo que le proporcionó credenciales y contraseñas para numerosos usuarios.

Aquí es donde entra en juego la seguridad de LastPass. Esta empresa utiliza contraseñas maestras para seleccionar, recordar y completar automáticamente las credenciales de cada sitio web asociado. Según el equipo de la empresa, estas contraseñas son tan seguras que si un usuario pierde la suya, ni siquiera él podría restablecerla.

Pero, según los expertos citados por KrebOnSecurity, una vez que los delincuentes tienen acceso a los datos de la bóveda, no necesitan interactuar con el sitio web de LastPass, ya que pueden llevar a cabo ataques de “fuerza bruta” fuera de línea, lo que implica dedicar recursos computacionales a Intenta descubrir las claves a través de millones de intentos por segundo.

LastPass nunca exigió a sus usuarios que actualizaran sus claves

Por cierto, Wladimir Palant proporcionó una explicacióna través de una publicación de blog de diciembre de 2022 sobre la violación de seguridad de LastPass, que podría arrojar luz sobre el método utilizado por los piratas informáticos.

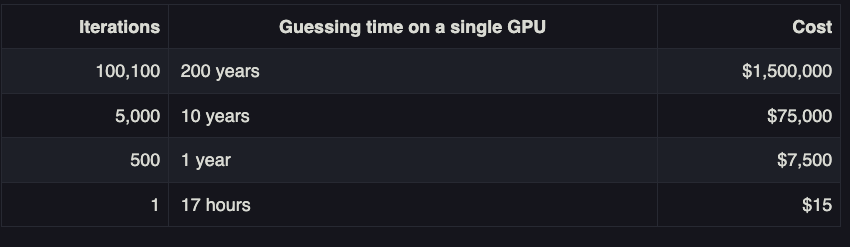

Según Palant, investigador de seguridad y primer desarrollador de Adblock Plus, la capacidad de los piratas informáticos para descifrar contraseñas depende de dos factores: la complejidad de la clave maestra y la configuración predeterminada que LastPass proporcionó a sus usuarios.

Con el tiempo, LastPass ha tenido diferentes configuraciones para sus claves maestras. Antes de 2018, sólo requería 8 caracteres y un número de iteraciones que hoy en día podrían considerarse demasiado bajas para evitar un ataque de fuerza bruta. Luego aumentaron el número de caracteres a 12, pero nunca pidieron a sus usuarios más antiguos que actualizaran sus credenciales para aumentar el nivel de seguridad.

La configuración predeterminada inicial, para usuarios antiguos, requería entre 1 y 500 iteraciones. En 2013, los nuevos clientes de LastPass recibieron 5000 iteraciones de forma predeterminada. LastPass cambió el valor predeterminado a 100.100 iteraciones en febrero de 2018. Y recientemente, aumentó ese número a 600.000.

El número de iteraciones es importante porque determina cuántos intentos debe realizar para intentar hacer coincidir una clave generada por computadora con una contraseña cifrada.

El cambio de 2018 fue en respuesta a un informe de error de seguridad que presentó Palant, debido a que algunos usuarios tenían iteraciones peligrosamente bajas en su configuración de LastPass. “Por razones que desconozco, LastPass no completó esta migración”, escribió Palant.

A una sola GPU le tomaría alrededor de un año descifrar una contraseña de complejidad promedio con 500 iteraciones. y unos 10 años para descifrar la misma contraseña mediante 5.000 iteraciones, dijo Palant. Por supuesto, si un atacante tiene más potencia informática, por ejemplo, la de una granja minera, este tiempo se reduciría considerablemente.

Desafortunadamente, la experiencia de las víctimas del hackeo sacó a la luz esta falla de LastPass. Por esta razón, el consejo de Monahan es cambiar las contraseñas de LastPass inmediatamente y migrar fondos a otras billeteras de criptomonedas.